A transformação digital avançou em ritmo acelerado e, com ela, surgiram novas exigências em segurança…

Como Manter seus Workloads Seguros com o Azure Security Center

Diante dos incidentes que aconteceram nos últimos anos, é perceptível que finalmente o mercado brasileiro está amadurecendo no ponto de vista de segurança da informação.

No ano de 2017, o mundo foi surpreendido com um Malware chamado WannaCry esse Malware causou prejuízo de milhares de dólares e tudo isso poderia ter sido evitado com uma simples atualização do Windows.

Isso evidencia a necessidade de termos uma rotina de atualização dos nossos Workloads, seja no ambiente local ou na nuvem.

Dentro do contexto de Segurança da Informação, a Microsoft é o único provedor de nuvem que oferece um recurso que possibilita ter visibilidade e controle sobre a segurança dos Workloads.

O objetivo desse artigo é explicar alguns conceitos fundamentais para dar os primeiros passos no Azure Security Center.

Overview do Azure Security Center

O Azure Security Center (ASC) é um recurso disponível no Azure para toda e qualquer assinatura ativa, ou seja, tendo um assinatura automaticamente é habilitado o ASC na camada free. Além da camada free, existe também a camada standard, que oferece uma série de mecanismos de segurança para organizações que precisam de mais controle, falaremos mais sobre essa camada nos próximos artigos.

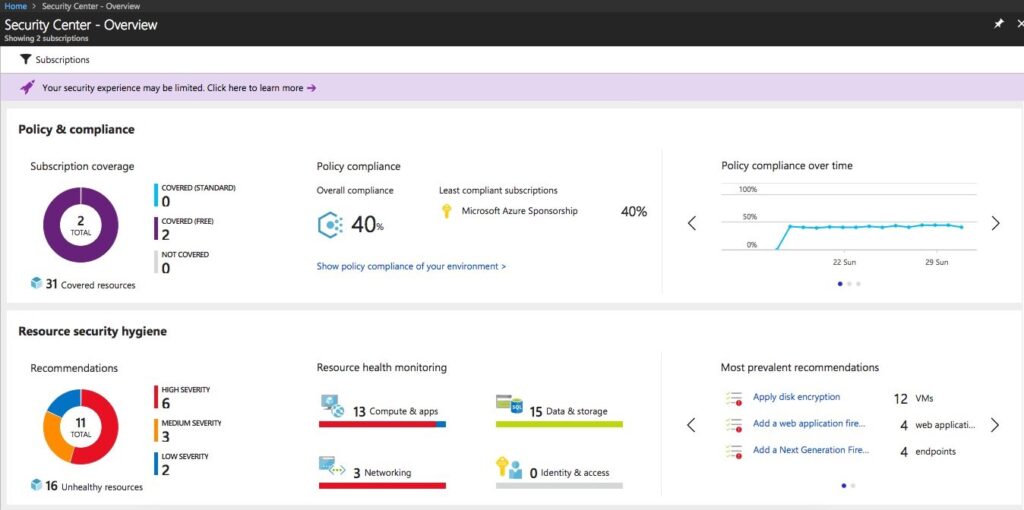

O primeiro passo é acessar o ASC, para isso clique em Azure Security Center no painel lateral, caso ele não apareça, basta utilizar o campo de pesquisa, durante o primeiro acesso, talvez o ASC demore alguns minutos até popular o dashboard com recursos, recomendações e demais informações.

Conforme a imagem acima, o Dashboard do ASC fornece informações relacionadas a três grupos:

- Policy & Compliance: Aqui você visualiza em que camada sua assinatura se encontra, note que nesse caso, ambas assinaturas estão na camada free, além disso, você também pode visualizar como está a conformidade em relação as politicas de segurança, neste exemplo, estou 50% alinhado com as politicas de segurança definidas;

- Resource Security Hygiene: Nesse grupo de informações você tem uma visão geral em relação as recomendações separadas por grupo, veremos com mais detalhes em seguida;

- Threat Protection: Esse grupo não está aparecendo na imagem, mas ele vem logo abaixo, nesse artigo não iremos abordar a parte de Threat Protection.

Security Policy

Recentemente o ASC teve uma grande atualização no que diz respeito as Security Policies, agora está mais organizado e mais fácil de entender o que significa cada um dos componentes, mas mesmo assim, ainda gera um pouco de confusão, basicamente, as políticas de segurança são o que definem como o ASC irá se comportar diante dos workloads e atualmente as políticas de segurança do ASC possuem quatro componentes, veremos cada um deles na sequência.

Data Collection

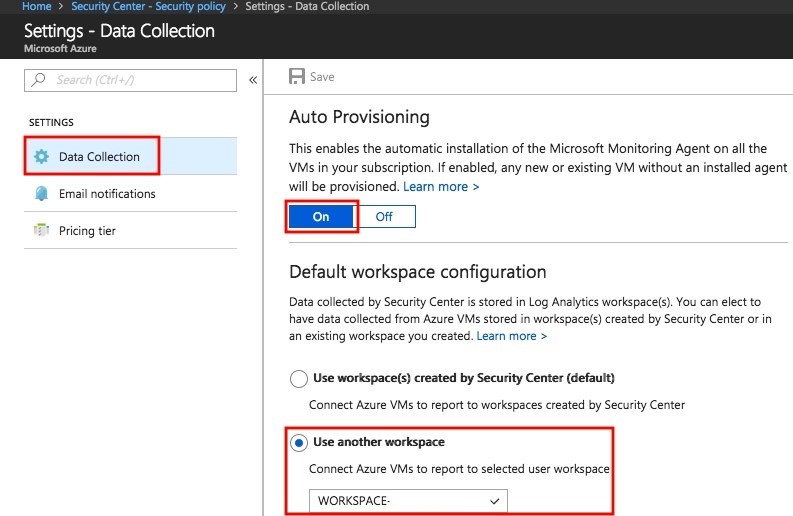

A coleta dos dados das VMs Azure e non-Azure são realizados pelo Microsoft Monitoring Agent (MMA), cujo qual, armazena os dados coletados em um workspace do Log Analytics.

Por padrão, o provisionamento automático do MMA é desabilitado, porém, eu recomendo que você deixe ele no modo automático, para que toda e qualquer VM nova ou existente seja monitorada pelo ASC, ou seja, o ASC irá instalar o MMA em todas as VMs existentes, bem como em quaisquer novas VMs que forem criadas.

Para habilitar o provisionamento automático do Microsoft Monitoring Agent:

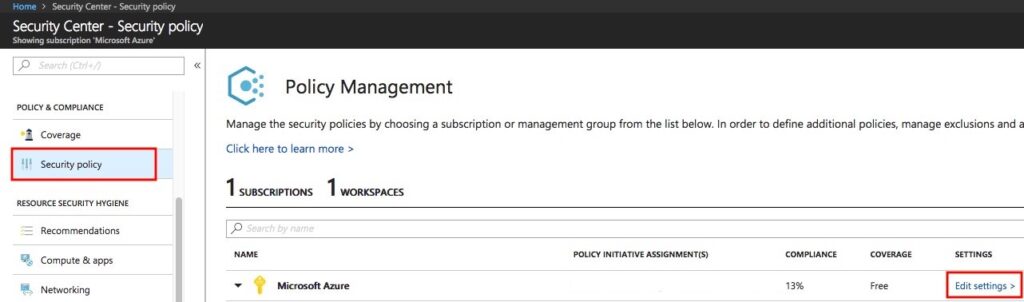

1 – Acesse o ASC e selecione Security Policy;

2 – Clique em Edit Settings ao lado da assinatura, conforme imagem abaixo:

3 – Em Auto Provisioning, selecione On para habilitar o provisionamento automático e abaixo selecione um workspace existente ou utilize o workspace padrão criado pelo ASC, a imagem abaixo ilustra esse processo:

Security Policy

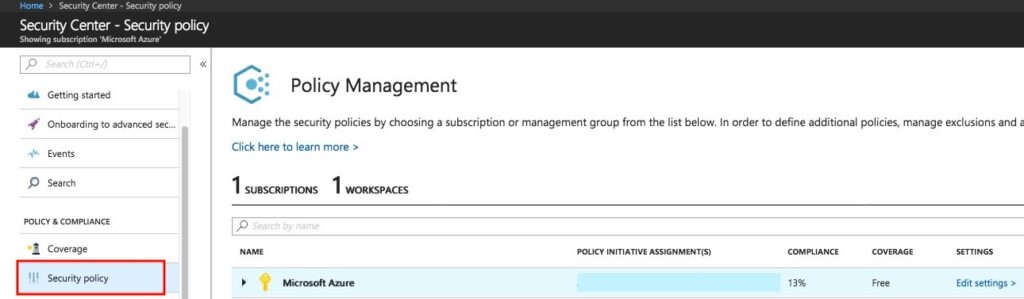

Talvez o componente que mais causa confusão é o Security policy, quando abrimos o ASC e selecionamos Security policy, uma nova blade chamada Policy Management será aberta, conforme imagem abaixo.

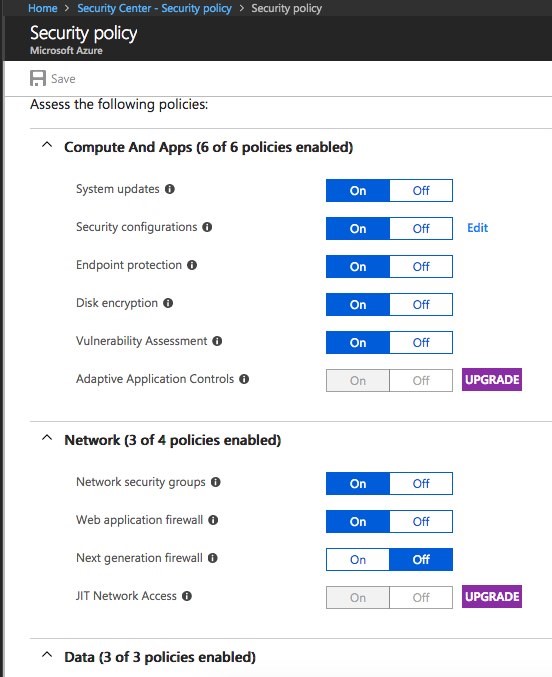

Selecione a assinatura que você deseja configurar e uma nova blade será aberta, de acordo com a imagem abaixo.

Quando você configura as políticas, seja uma política de Compute and Apps, Network ou Data, você simplesmente está dizendo pro ASC o tipo de recomendação que você deseja receber, mas caso você queira entender a função de cada uma das políticas, veja o link nas referências.

E-mail Notifications

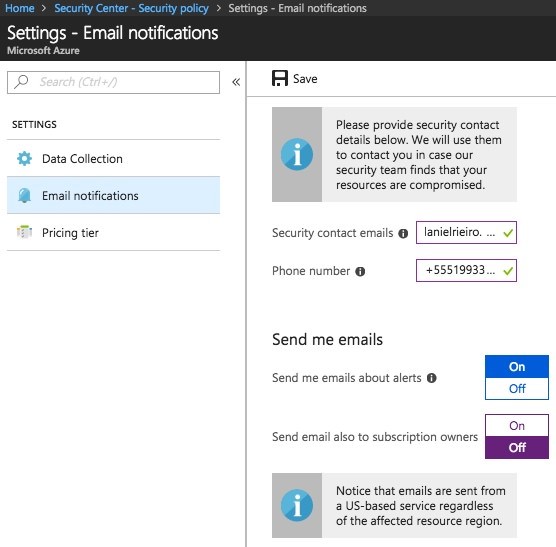

Nesse componente, você deve informar os e-mails de contato e um telefone para receber notificações de segurança enviadas pelo ASC.

Para habilitar as notificações:

1 – Acesse o ASC e selecione Security Policy;

2 – Clique em Edit Settings ao lado da assinatura;

3 – Em E-mail Notifications você verá as seguintes opções:

•Security Contact E-mails:Aa Microsoft utiliza os e-mails informados nesse campo para enviar notificações sobre recursos que foram comprometidos;

•Phone Number: Assim como os e-mails cadastrados na opção acima, a Microsoft vai usar esse número para contatá-lo, caso algum dos seus recursos tenha sido comprometido, é importante ressaltar que é necessário utilizar o padrão internacional, por exemplo: +5511999999999;

•Send me E-mails About Alerts: Desabilitando essa opção, significa que você vai receber apenas e-mails com alertas de alta criticidade.

•Send E-mail Also to Subscription Owners: Habilitando essa opção, siginifica que todos os owners da assinatura irão receber alertas de alta criticidade.

A imagem abaixo exemplifica esse processo:

Pricing tier

O ASC oferece duas camadas de preço:

•Free: Conforme explicado anteriormente, essa camada é habilitada automaticamente para todas as assinaturas do Azure, fornecendo políticas de segurança e recomendações para ajudar a proteger seus workloads.

•Standard: A camada standard estende os recursos da camada free para workloads em execução fora do Azure, ou seja, no seu ambiente on-premises ou em outros provedores de nuvem, um dos principais beneficios é o gerenciamento unificado de todos os seus Workloads.

A camada standard também oferece recursos avançados de detecção de ameaças, que utilizam recursos de análise comportamental e Machine Learning para identificar ataques e zero-day exploits, é importante ressaltar que a camada standard é gratuita por 60 dias e depois dos o custo é de U$ 15 por recomendações.

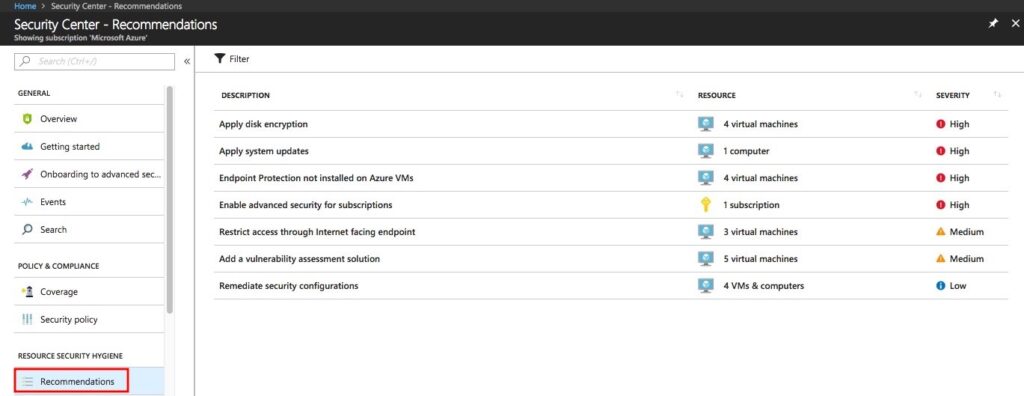

O ASC analisa constantemente nossos workloads e quando identifica uma possível vulnerabilidade, oferece recomendações para resolver tais problemas e todas as recomendações possuem uma severidade associada a elas, que vão desde alta prioridade até baixa prioridade, o que facilita a decisão sobre quais recomendações devem ser atendidas primeiro.

Para visualizar as recomendações:

1 – Acesse o ASC e selecione Recommendations, conforme imagem abaixo.

Algumas recomendações necessitam de um reboot para serem aplicadas, por exemplo, recomendações sobre atualizações do Windows, a Microsoft recomenda que no primeiro momento, todas as recomendações de alta prioridade sejam atendidas.

Atualmente, as recomendações são divididas em três grupos:

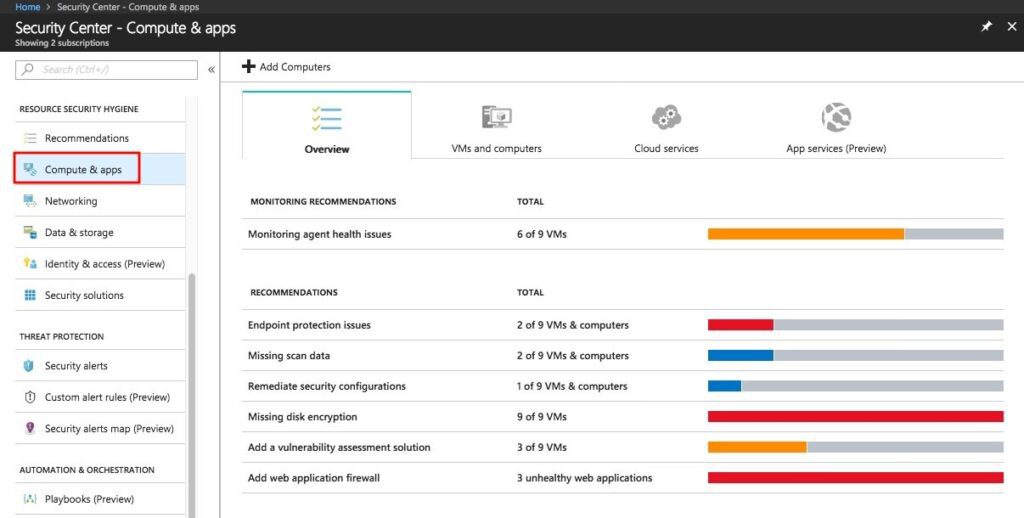

- Compute & Apps: As recomendações de computação são para VMs Azure e non-Azure e incluem diversos tipos de recomendações, por isso, é importante entender a lista completa de recomendações que podem ser aplicadas nos workloads, essas recomendações desAplicativos são voltadas para workloads que possuem aplicações web rodando em máquinas virtuais no Azure e na maioria dos casos, a Microsoft vai recomendar que você utilize um Web Application Firewall (WAF), veja na imagem abaixo algumas recomendações do grupo Compute & Apps:

•Networking: As recomendações de networking são voltadas para recursos que melhoram a segurança dos workloads em relação a parte de redes, por exemplo:

•Configurar um NSG para Sub-redes;

•Configurar regras no NSG para restringir o acesso aos seus recursos a partir da internet;

•Adicionar um NGFW no ambiente.

As recomendações podem variar dependendo do ambiente, por isso, novamente, é extremamente importante que você entenda a lista completa de recomendações.

•Data & Storage: As recomendações de Dados são voltadas para contas de armazenamento e Azure SQL, aqui você verá recomendações para criptografar contas de armazenamento (hoje as contas de armazenamento são criptografadas por padrão), habilitar auditoria nas suas bases de dados e assim por diante, deixarei o link nas referências com a lista completa de recomendações.

Conclusão

Existem diversos recursos disponíveis no Azure Security Center, principalmente na versão Standard, o objetivo desse artigo foi fazer uma introdução e explicar alguns conceitos importantes para quem ainda não está se familiarizado com o ASC, nos próximos artigos pretendo explorar alguns recursos específicos do ASC, por exemplo, Just inTtime VM Access, se esse conteúdo fez sentido pAra você, escreve nos comentários para eu saber se estou te ajudando de alguma forma.

Referências

Available Security Policy Definitions

Protecting your Machines and Applications in Azure Security Center

Protecting your Network in Azure Security Center

Protecting Azure SQL Service and Data in Azure Security Center

Livro do Yuri Diogenes e Tom Shinder Microsoft Azure Security Center

Comments (0)